Las vulnerabilidades se descubren a diario y no hacen distinción entre un sistema operativo y otro. Están presentes en todos los sistemas operativos utilizados en dispositivos electrónicos, desde teléfonos móviles hasta televisores inteligentes, desde el Internet de las cosas (IoT) hasta computadoras.

Al igual que se divulgan nuevos CVE, los investigadores de todo el mundo publican scripts y exploits de prueba de concepto constantemente. Para aquellos principiantes en la ciberseguridad que recién están explorando este fascinante mundo, una pregunta común es:

Programa tu propio exploit o revisa una de las diversas bases de datos de exploits que tenemos a nuestra disposición. Hoy no vamos a enseñarte cómo programar exploits, pero sí cómo encontrarlos, explorando las bases de datos de exploits más populares.

Un exploit, también conocido como software exploit, es una aplicación o script diseñado para aprovechar fallos y vulnerabilidades conocidos en aplicaciones o servicios de terceros. Esto puede provocar que el software afectado tenga un comportamiento inesperado.

Ahora, profundicemos en la lista de las 8 principales bases de datos de exploits:

Un proyecto de Offensive Security, es una colección de exploits públicos y software vulnerable para investigación y pruebas de penetración. La lista se actualiza continuamente desde diversas fuentes.

Conocido por productos de alta calidad en seguridad informática, la base de datos de exploits de Rapid7 ofrece una forma rápida y práctica de buscar vulnerabilidades y exploits, proporcionando información detallada e instrucciones.

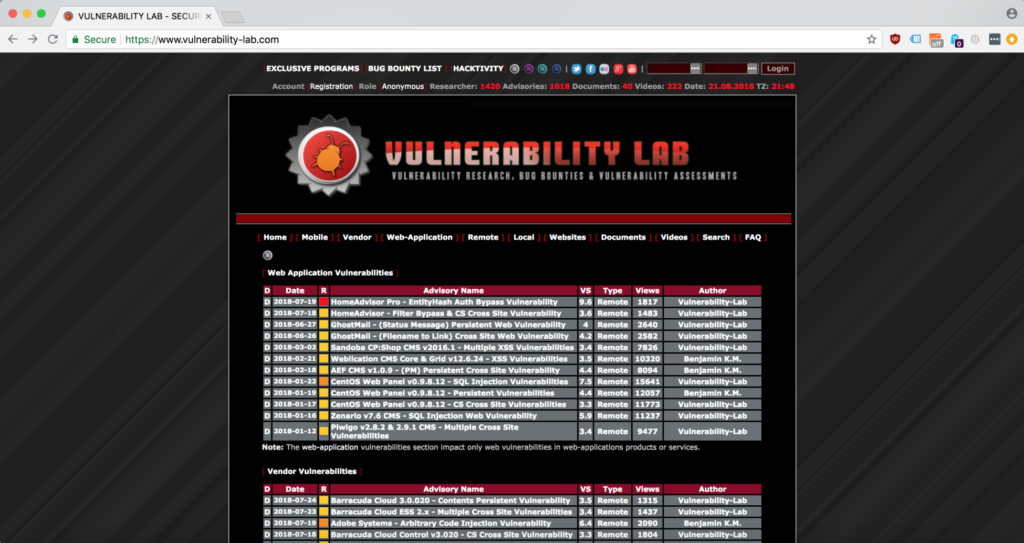

Esta base de datos ofrece acceso directo a los últimos exploits a través de una interfaz basada en web. Puedes filtrar y encontrar exploits para vulnerabilidades locales o remotas, con niveles de riesgo y otros detalles.

Ofrece acceso a una amplia base de datos de vulnerabilidades con exploits y pruebas de concepto para fines de investigación. Incluye detalles completos sobre vulnerabilidades, como fecha, puntuación de riesgo, versión afectada, y más.

Afirma ser la base de datos de exploits más grande del mundo y permite el descubrimiento, compra y venta de exploits de forma anónima utilizando monedas digitales como Bitcoin. Cubre varios tipos de exploits, incluyendo locales, remotos, DoS, PoC y shellcode.

Una comunidad basada en Symantec que comparte información sobre CVEs y exploits. Aunque es útil, no se ha actualizado desde julio de 2019, por lo que puede que no tenga los exploits más recientes.

Una comunidad basada en Symantec que comparte información sobre CVEs y exploits. Aunque es útil, no se ha actualizado desde julio de 2019, por lo que puede que no tenga los exploits más recientes.

Aunque no son oficialmente “exploits”, estos Google Dorks funcionan de manera similar, utilizando la sintaxis del motor de búsqueda para ejecutar comandos y recopilar información. Es una forma alternativa de encontrar aplicaciones vulnerables y extraer información.

En conclusión, las bases de datos de exploits proporcionan acceso directo a código seguro, ayudando a desarrolladores, investigadores y equipos de seguridad a probar, parchar, asegurar y mitigar CVEs. Analizar activos expuestos y datos críticos es crucial para comprender vulnerabilidades y fortalecer la seguridad.

Referencia: https://securitytrails.com/blog/top-exploit-databases