Resumen

Bumblebee, un malware avanzado que actúa como descargador, ha vuelto a aparecer en los radares de seguridad tras una reciente operación de las fuerzas del orden. Este software malicioso permite a los atacantes obtener acceso a redes corporativas y desplegar amenazas adicionales, como Cobalt Strike y ransomware. Originalmente identificado en marzo de 2022 por Google Threat Analysis Group, Bumblebee ha demostrado ser una amenaza persistente y adaptable en el panorama de ciberseguridad.

Investigadores de Netskope Threat Labs han descubierto una nueva cadena de infección que involucra a Bumblebee, señalando un posible resurgimiento tras un periodo de inactividad. En este artículo, desglosaremos cómo funciona esta nueva cadena de ataque y por qué es relevante para la seguridad corporativa.

En mayo de 2024, Europol llevó a cabo la Operación Endgame, que tuvo como objetivo desmantelar la infraestructura de servidores utilizados por varias botnets maliciosas, incluidas las que apoyaban la distribución de malware como IcedID, Pikabot, y Bumblebee. La operación resultó en la confiscación de cientos de servidores, lo que aparentemente silenció a Bumblebee por un tiempo.

Sin embargo, recientes observaciones de Netskope sugieren que Bumblebee ha vuelto a la actividad, utilizando tácticas de infección más sofisticadas para evadir las medidas de seguridad y seguir comprometiendo redes corporativas.

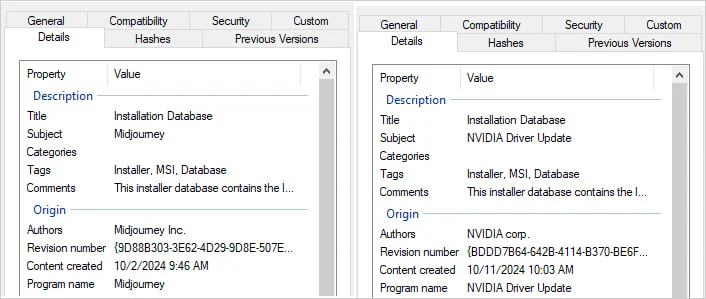

La cadena de infección comienza con un correo electrónico de phishing que contiene un archivo ZIP malicioso. Dentro del archivo ZIP se encuentra un archivo LNK (acceso directo) que, al ejecutarse, desencadena una serie de acciones. El archivo LNK ejecuta un comando PowerShell que descarga un archivo MSI desde un servidor remoto, generalmente disfrazado como un instalador legítimo, como el de NVIDIA o Midjourney

.

.

Instaladores falsos de Midjourney y NVIDIA (Netskope)

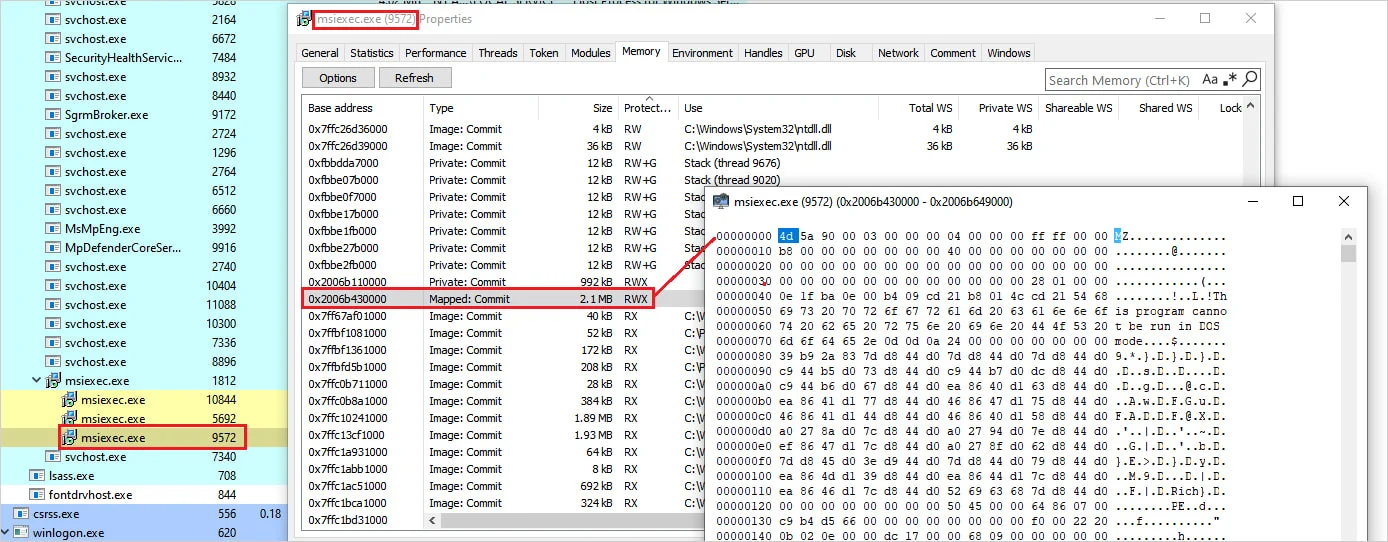

Este archivo MSI se instala de manera silenciosa utilizando el comando msiexec.exe con la opción /qn, lo que evita cualquier interacción del usuario. Una vez instalado, el malware utiliza técnicas avanzadas para cargar la DLL maliciosa directamente en la memoria, evitando escribirla en el disco, lo que complica su detección.

Carga útil final asignada a la memoria del proceso msiexec. (Netskope)

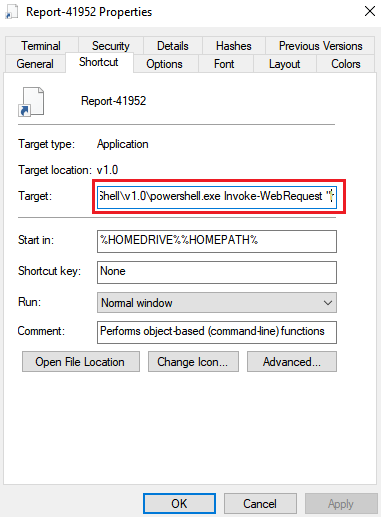

El uso de archivos LNK como vectores de infección es una técnica conocida, pero sigue siendo efectiva. En este caso, el archivo LNK sirve como un descargador que ejecuta comandos PowerShell para iniciar la segunda fase del ataque, descargando el archivo MSI desde un servidor externo.

(Netskope)

El uso de archivos MSI también es una táctica popular entre los ciberdelincuentes, ya que permite ocultar el malware dentro de instaladores aparentemente legítimos, facilitando su distribución. Sin embargo, Bumblebee ha adoptado una estrategia más sutil para evitar la detección. En lugar de ejecutar procesos secundarios visibles, el malware utiliza la tabla SelfReg dentro de los archivos MSI para ejecutar el código malicioso directamente desde el proceso de instalación.

Una vez que el malware está en ejecución, utiliza la tabla SelfReg de los archivos MSI para forzar la ejecución de una DLL en el mismo proceso de msiexec.exe, evitando la creación de nuevos procesos que podrían ser más fácilmente detectados. Esta técnica permite que Bumblebee opere de manera sigilosa, evitando dejar rastros evidentes en el sistema.

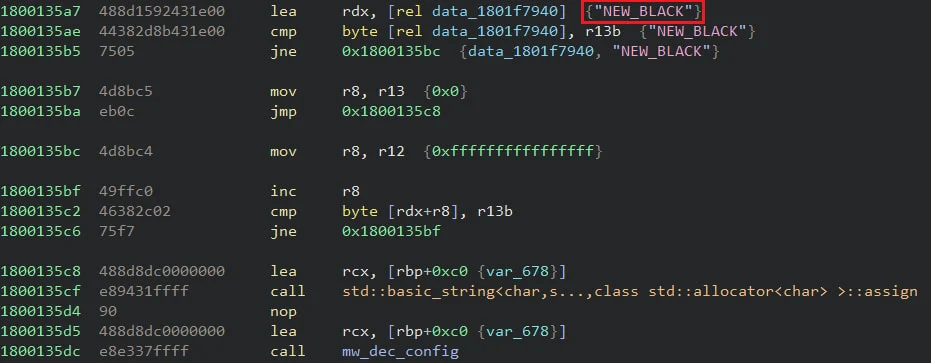

Además, el payload final es desencriptado utilizando una clave RC4 incrustada en el código del malware. En las muestras recientes, la clave utilizada fue “NEW_BLACK”, lo que permitió descifrar la configuración necesaria para su ejecución. Entre los detalles descifrados se encuentran el puerto 443 y los identificadores de campaña “msi” y “lnk001”.

La cadena “NEW_BLACK” (Netskope)

Empresas y profesionales de la seguridad deben estar alerta ante estas campañas de phishing que utilizan archivos LNK y MSI como vectores de infección, ya que estas tácticas siguen siendo efectivas y difíciles de detectar si no se toman las medidas adecuadas.

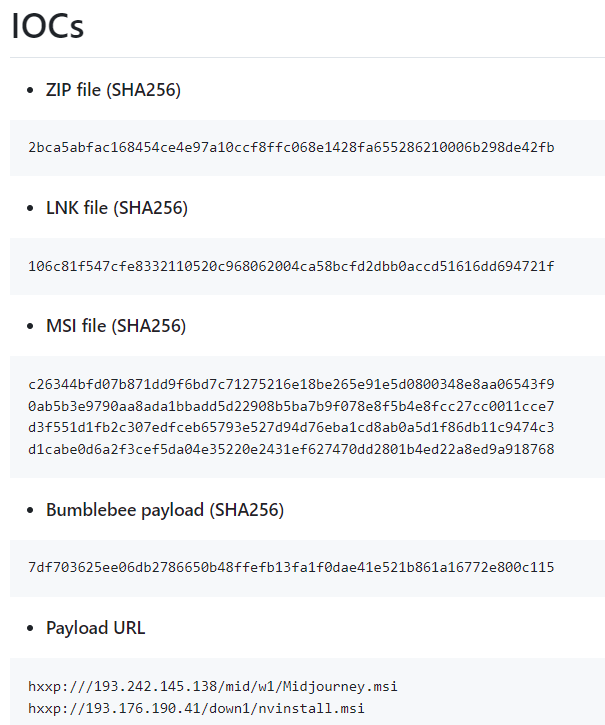

Se puede acceder a la lista completa de indicadores de compromiso (IoC) en el repositorio de GitHub.