Lazarus, el notorio grupo actor de amenaza norcoreano, continúa explotando CVE-2021-44228, también conocido como “Log4Shell”, esta vez para desplegar tres familias de malware previamente no vistas escritas en DLang.

Las nuevas amenazas de malware son dos troyanos de acceso remoto (RAT) llamados NineRAT y DLRAT, y un descargador de malware llamado BottomLoader.

El lenguaje de programación D es raramente visto en operaciones cibernéticas, por lo que es probable que Lazarus lo haya elegido para el desarrollo de nuevos malwares con el fin de evadir la detección.

La campaña, que los investigadores de Cisco Talos codificaron como “Operación Blacksmith”, comenzó alrededor de marzo de 2023 y se dirige a empresas de manufactura, agricultura y seguridad física en todo el mundo.

Operación Blacksmith representa un cambio notable en las tácticas y herramientas utilizadas por Lazarus, sirviendo como otra demostración de la cambiante naturaleza de las tácticas del grupo amenazante.

Nuevas herramientas de malware

El primer malware, NineRAT, es el primero de los dos nuevos RAT de Lazarus. Utiliza la API de Telegram para la comunicación de comando y control (C2), incluyendo la recepción de comandos y la exfiltración de archivos desde la computadora comprometida.

NineRAT incorpora un dropper, que también se encarga de establecer persistencia y lanzar los binarios principales.

El malware admite los siguientes comandos, que se aceptan a través de Telegram:

info: recopilar información preliminar sobre el sistema infectado.

setmtoken: establecer un valor de token.

setbtoken: establecer un nuevo token de bot.

setinterval: establecer el intervalo de tiempo entre las consultas del malware al canal de Telegram.

setsleep: establecer un período de tiempo durante el cual el malware debe dormir/inactivarse.

upgrade: actualizar a una nueva versión del implante.

exit: salir de la ejecución del malware.

uninstall: desinstalar el malware del punto final.

sendfile: enviar un archivo al servidor C2 desde el punto final infectado.

El segundo malware, DLRAT, es un troyano y descargador que Lazarus puede usar para introducir cargas útiles adicionales en un sistema infectado.

La primera actividad de DLRAT en un dispositivo es ejecutar comandos codificados para recopilar información preliminar del sistema, como detalles del sistema operativo, dirección MAC de red, etc., y enviarla al servidor C2.

El servidor del atacante responde con la dirección IP externa de la víctima y uno de los siguientes comandos para la ejecución local por parte del malware:

deleteme: eliminar el malware del sistema mediante un archivo BAT.

download: descargar archivos desde una ubicación remota especificada.

rename: cambiar el nombre de archivos en el sistema infectado.

iamsleep: instruir al malware para entrar en un estado inactivo durante un período establecido.

upload: cargar archivos al servidor C2.

showurls: aún no implementado.

Finalmente, los analistas de Cisco descubrieron BottomLoader, un descargador de malware que obtiene y ejecuta cargas útiles desde una URL codificada en PowerShell, estableciendo al mismo tiempo persistencia al modificar el directorio de inicio.

Además, BottomLoader ofrece a Lazarus la capacidad de exfiltrar archivos desde el sistema infectado al servidor C2, brindando cierta versatilidad operativa.

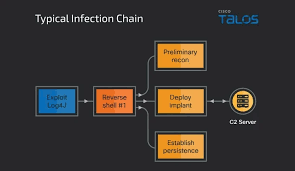

Los ataques observados por Cisco Talos implican el aprovechamiento de Log4Shell, una vulnerabilidad crítica de ejecución remota de código en Log4j, que fue descubierta y corregida hace aproximadamente dos años, pero que sigue siendo un problema de seguridad.

Los objetivos son servidores VMware Horizon con exposición pública, que utilizan una versión vulnerable de la biblioteca de registro Log4j, permitiendo a los atacantes realizar una ejecución remota de código.

Después de la compromisión, Lazarus establece una herramienta de proxy para el acceso persistente en el servidor comprometido, ejecuta comandos de reconocimiento, crea nuevas cuentas de administrador e implementa herramientas de robo de credenciales como ProcDump y MimiKatz.

En la segunda fase del ataque, Lazarus despliega NineRAT en el sistema, que admite una amplia gama de comandos, como se destacó en la sección anterior.

Operación Blacksmith representa un cambio notable en las tácticas y herramientas utilizadas por Lazarus, sirviendo como otra demostración de la cambiante naturaleza de las tácticas del grupo amenazante. Los investigadores de Cisco concluyen que es posible que Lazarus alimente a otros grupos o clústeres de amenazas persistentes avanzadas (APT) bajo su paraguas con datos recopilados por NineRAT. Esta suposición se basa en el hecho de que NineRAT realiza en algunos casos una “reidentificación” del sistema, lo que implica que podría estar realizando identificación de sistemas y recopilación de datos para múltiples actores.