El Instituto Nacional de Normas y Tecnología (NIST) ha publicado en agosto de 2023, el borrador del marco de ciberseguridad NIST 2.0. El Marco se ha utilizado ampliamente para reducir los riesgos de ciberseguridad desde su publicación inicial en 2014. Muchos Las organizaciones le han dicho al NIST que CSF 1.1 sigue siendo un marco efectivo para abordar los riesgos de seguridad cibernética.

También existe un acuerdo generalizado de que los cambios están justificados para abordar la seguridad cibernética actual y futura. El NIST está trabajando con la comunidad para garantizar que CSF 2.0 sea efectivo para el futuro mientras cumple con las metas y objetivos originales de CSF. Hay múltiples desafíos de ciberseguridad, que está alineado con las prácticas líderes y recursos de orientación.

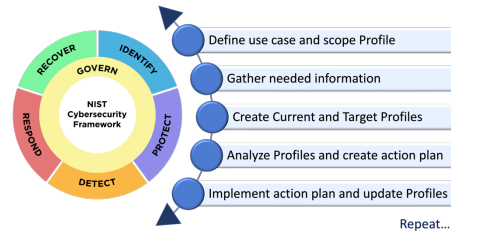

Las funciones básicas del marco: GOBERNAR, IDENTIFICAR, PROTEGER, DETECTAR, RESPONDER y RECUPERAR

– GOBERNAR (GV): Establecer y monitorear la gestión de riesgos de ciberseguridad de la organización, estrategia, expectativas y política. La Función GOBERNAR es transversal y proporciona resultados para informar cómo una organización logrará y priorizará los resultados de las otras cinco Funciones en el contexto de su misión y expectativas de los grupos de interés.

Las actividades de gobierno son fundamentales para incorporar la ciberseguridad en la gestión de una organización en la estrategia más amplia de gestión de riesgos empresariales. GOBIERNO dirige una comprensión de 198 contexto organizacional; el establecimiento de la estrategia de ciberseguridad, gestión de riesgos de la cadena de suministro; funciones, responsabilidades y autoridades; políticas, procesos y trámites.

– IDENTIFICAR (ID): Ayudar a determinar el riesgo de seguridad cibernética actual para la organización.

Comprender sus activos (p. ej., datos, hardware, software, sistemas, instalaciones, servicios, personas) y los riesgos de ciberseguridad relacionados permiten a una organización enfocarse y priorizar sus esfuerzos de manera consistente con su estrategia de gestión de riesgos y las necesidades de la misión. Esta Función también incluye la identificación de mejoras necesarias para las políticas, procesos, procedimientos y prácticas de la organización que respaldan la gestión de riesgos de ciberseguridad para informar los esfuerzos en el marco de las seis funciones.

– PROTEGER (PR): Utilizar salvaguardas para prevenir o reducir el riesgo de ciberseguridad.

Se identifican y priorizan los riesgos, PROTECT respalda la capacidad de asegurar esos activos para prevenir o reducir la probabilidad y el impacto de eventos adversos de ciberseguridad. Resultados cubiertos por esta función incluyen la sensibilización y la formación; seguridad de datos; identidad, gestión, autenticación y control de acceso; seguridad de la plataforma (es decir, asegurar el hardware, software y servicios de plataformas físicas y virtuales); y la resiliencia de la infraestructura tecnológica.

– DETECTAR (DE): Busque y analice posibles ataques y compromisos de ciberseguridad.

DETECT permite el descubrimiento y análisis oportunos de anomalías, indicadores de compromiso y otros eventos de seguridad cibernética potencialmente adversos que pueden indicar que se están produciendo ataques e incidentes.

– RESPONDER (RS): Tomar medidas con respecto a un incidente de ciberseguridad detectado.

Admite la capacidad de contener el impacto de los incidentes de ciberseguridad. La función cubre la gestión, el análisis, la mitigación, la notificación y la comunicación.

– RECUPERAR (RC): Restaurar activos y operaciones que se vieron afectados por un incidente

– RECOVER: Apoya el restablecimiento oportuno de las operaciones normales para reducir el impacto de incidentes de ciberseguridad y permitir una comunicación adecuada durante los esfuerzos de recuperación. Las funciones del CSF como una rueda porque todas las funciones del marco se relacionan una con otra. Por ejemplo, una organización categorizará los activos bajo IDENTIFICAR y tomará medidas para asegurar esos activos bajo PROTECT, además de Inversiones en planificación y pruebas en el GOBIERNO e IDENTIFICAR Las funciones que respaldarán la respuesta oportuna a incidentes y las acciones de recuperación en incidentes. RESPONDER, RECUPERAR y GOBIERNO está en el centro de la rueda porque informan cómo una organización implementará las otras cinco funciones.

Este borrador incluye una versión actualizada del CSF Core, los ejemplos de implementación iniciales se han publicado por separado. A medida que se finalice el CSF 2.0, se actualizarán los ejemplos de implementación y las referencias informativas.

El Marco se puede utilizar de muchas maneras. Su uso variará en función de la organización, misión única y riesgos. Con una comprensión de las expectativas de las partes interesadas, el apetito por el riesgo y tolerancia (como se describe en GOVERN), las organizaciones pueden priorizar las actividades de ciberseguridad, permitiéndoles tomar decisiones informadas sobre gastos y acciones.

Las organizaciones pueden elegir manejar el riesgo de diferentes maneras, que incluyen mitigar, transferir, evitando o aceptando los riesgos, dependiendo de los impactos potenciales. Pueden usar el marco tanto internamente como para supervisar a terceros.

• Crear y utilizar Perfiles del Marco para comprender, evaluar y comunicar la postura de ciberseguridad actual u objetivo de la organización en términos de Framework Core

• Evaluar el logro de los resultados de la organización

• Caracterizar los resultados de la gestión de riesgos de ciberseguridad

• Mejorar la comunicación sobre ciberseguridad con las partes interesadas internas y externas.

• Gestionar el riesgo de ciberseguridad en las cadenas de suministro.

Independientemente de la aplicación del Marco, es probable que a las organizaciones les resulte útil pensar en una guía para ayudarlos a comprender, evaluar, priorizar y comunicar esos riesgos de ciberseguridad y las acciones que los reducirán esos riesgos. Los resultados se pueden utilizar para centrarse en e implementar decisiones estratégicas para mejorar una postura (o estado) de ciberseguridad de la organización, teniendo en cuenta sus prioridades y disponibilidad

Aqui puedes descargar el archivo PDF de esta version 2.0 del NIST Cybersecurity Framewor

Referencia: https://csrc.nist.gov/pubs/cswp/29/the-nist-cybersecurity-framework-20/ipd